티스토리 뷰

네임 서버 변경

AWS Route 53 도메인 생성 및 변경 대상의 네임 서버 4개 값 복사

AWS Route 53 console 에서 hosted zone 생성

Hosted zones 에서 생성한 hosted zone name 클릭

자동 생성되어 있는 Records 를 확인할 수 있는데

NS 타입의 Value/Route traffic to 에 출력되 있는 4개의 값을 복사

후이즈에서 사용 중인 네임 서버를 위에서 복사한 값으로 변경

후이즈 로그인 후 총 자산 옆 숫자 클릭

네임 서버 변경 대상의 도메인명 클릭

네임서버 변경 클릭

AWS Route 53 에서 복사한 4개의 값을 1차 ~ 4차 칸에 하나씩 붙여 넣기

이후 다음 단계 넘어가기, 변경하기 버튼 클릭하면 네임 서버 변경 완료

네임 서버 변경 확인

신규등록 - Whois 정보 검색탭 들어가서 도메인 검색

도메인 정보 - 네임 서버 관련 값이 위에서 입력한 4개의 값과 같은지 확인

AWS SSL 등록

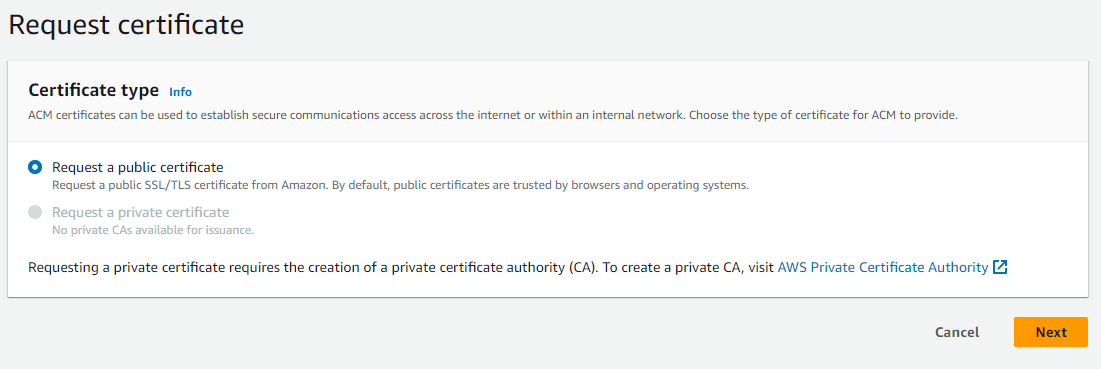

SSL 인증서 생성

Certificate Manager Console 에서 인증서 생성 클릭

인증 방법과 알고리즘은 필요에 맞게 설정 도메인 이름 설정하는 방법도 위 이미지 안에 예시를 보면

특정 도메인에 대해 인증서를 적용하는 방법과 와일드 카드를 적용하여 여러개에 적용하는 방법이 있다

*** 참고로 인증서 생성시 시간이 조금 걸리는 것 같다

EC2 Instance 생성

인스턴스 생성은 웹 애플리케이션에서 요구하는 스펙에 맞춰 사양을 설정하고

보안 그룹으로는 아웃바운드는 모든 트래픽에 대해 허용하며 인바운드는 필요한 포트만 허용하도록 설정

Target Group 생성

대상 타입(Target Type) - 인스턴스(Instances)

Protocol : Port - EC2 인스턴스에 배포되어 있는 웹서버 포트 값

상태 확인(Health checks) - 해당 설정은 아래에 별도로 설명

위 설정이 완료되면 다음 화면에서 대상 그룹에 설정할 인스턴스 지정 및 대상 그룹 생성을 완료한다

상태 확인 설정하는 방법

우리 웹 프로젝트는 Java 로 작성 되었으며 웹 요청을 받는 Receiver Controller 의 RequestMapping value 값으로

health 를 설정 및 Get 요청을 받는 메서드를 생성하고 AWS Target Group - Health checks path 에도

같은 값인 health 를 설정

해당 컨트롤러의 GetMapping 메서드에 요청이 발생한 경우 서버가 정상적으로 작동 중이면 상태 코드

200을 응답하여 로드밸런서에서 해당 서버가 정상적으로 작동하고 있음을 알려준다

Load Balancer 생성 & 리스너 추가 및 수정

Load balancer - Application Load Balancer 생성 클릭

기본 구성은 이름만 설정하고 나머지 필드에 대해서 기본 값 적용

네트워크 매핑으로는 대상이 있는 VPC, 가용 영역을 선택

보안 그룹은 로드밸런서에 필요한 보안 그룹 선택

리스너 및 라우터를 설정하는 구간에서 리스너 Protocol 을 HTTPS 설정

오른쪽에 노란색 동그라미 친 포워드 대상을 이미 생성한 대상 그룹으로 설정

Protocol 을 HTTPS 로 설정하면 아래 보안 리스너 설정 탭이 생성되는데

노란색 동그라미 친 인증서 선택에서 이미 생성한 인증서를 등록

Route 53 레코드에 Load Balancer 등록

이미 생성한 호스트 존에 레코드 등록시 보통 로드밸런서 DNS name 을 사용하여 등록하는데

DNS name 을 등록하려면 레코드 타입으로 CNAME 을 사용해야한다

근데 CNAME 타입은 Record name 이 추가로 붙지 않은 경우 사용할 수 없다고 아래와 같이 에러 발생

AWS Document 에서도 확인할 수 있다

CNAME 레코드 타입을 사용하여 레코드 등록시 최상위(top node) DNS namespace 를 사용할 수 없음을 얘기하며

이 때문에 Record name 을 반드시 추가하여 생성해야한다

- Total

- Today

- Yesterday

- aws codebuild

- Certbot

- 시스템 환경변수

- Spring Data JPA

- properties 암호화

- 후이즈에서 AWS Route 53

- 네임 서버 변경

- ELK

- aws codecommit

- AWS CodePipeline

- AWS MSK

- aws codedeploy

- Spring Boot 3.x

- letsencrypt

- elasticsearch

- querydsl

- AWS 자동 배포

- REST API

- AWS 로드밸런서 SSL 등록

- jasypt

- AWS Opensearch

- kibana

- JPA 벌크성 수정 쿼리

- CodePipeline

- certonly

- CodeBuild

- QueryDSL 사용 방법

- Spring boot

- logstash

- codedeploy

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |